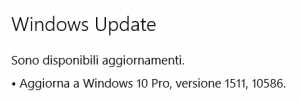

È il nome interno di Microsoft dell’aggiornamento di Novembre 2015 che porta Windows 10 alla versione 1511, build 10586. Redmond ha deciso di non battezzare queste release con nomi di felini, montagne o altro.

È il nome interno di Microsoft dell’aggiornamento di Novembre 2015 che porta Windows 10 alla versione 1511, build 10586. Redmond ha deciso di non battezzare queste release con nomi di felini, montagne o altro.

Questa è la nuova versione di riferimento del sistema operativo.

L’aggiornamento richiede un po’ di tempo e buona parte della procedura avviene al momento del riavvio, quindi portare pazienza e verificate di avere energia sufficiente se si aggiorna un dispositivo mobile. Proprio per questa ragione, evitate di eseguire l’aggiornamento se state chiudendo il computer e avete fretta. (altro…)

Oggi termina il supporto di Windows Server 2003.

Oggi termina il supporto di Windows Server 2003.