Da un cliente ho dovuto spostare Veeam Backup & Replication da un server fisico ad un altro.

Da questo cliente Veeam si trova su un server fisico per varie ragioni di opportunità e alcuni proxy di Veeam risiedono nelle macchine virtuali. (altro…)

Da un cliente ho dovuto spostare Veeam Backup & Replication da un server fisico ad un altro.

Da questo cliente Veeam si trova su un server fisico per varie ragioni di opportunità e alcuni proxy di Veeam risiedono nelle macchine virtuali. (altro…)

Sui backup si spendono fiumi di parole, eppure, non sempre è possibile eseguire un restore.

Questa volta è toccato a GitLab (qui la loro analisi post mortem), in attesa della prossima vittima. (altro…)

La privacy è una cosa importante ed è un diritto inalienabile: HTTPS aiuta a mantenerla nella nostra vita online, un luogo in cui passiamo sempre più tempo e svolgiamo sempre più attività.

Let’s Encrypt è una Certification Authority gratuita, automatica e aperta. Non è di proprietà di nessuna azienda, ma opera nell’ambito della Linux Foundation ed è una organizzazione 501(c)

Il suo scopo è appunto fornire certificati digitali semplici da usare per arrivare a un 100% encrypted web. (altro…)

Se la campagna “Get Windows 10” è terminata il 29 luglio 2016, dal punto di vista del marketing, è solamente con gli aggiornamenti di settembre che è terminata dal punto di vista sistemistico.

Questo mese Micosoft ha rilasciato l’aggiornamento facoltativo KB3184143, che rimuove GWX e tutti i componenti correlati. (altro…)

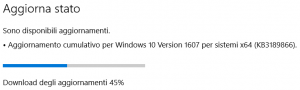

Nel patch tuesday dello scorso 13 settembre è presente l’aggiornamento cumulativo di sicurezza KB3189866 per di Windows 10 e Windows Server 2016.

Nel patch tuesday dello scorso 13 settembre è presente l’aggiornamento cumulativo di sicurezza KB3189866 per di Windows 10 e Windows Server 2016.

In molti computer il download si blocca al 45% o al 95%.

Riavviare il computer o il servizio di Windows Update non risolve il problema. (altro…)

Ho finalmente ricevuto le credenziali per scaricare Veeam per Linux.

In questo articolo parlo dell’installazione su una workstation Ubuntu con ambiente grafico, il backup su un server CentOS verrà trattato in seguito. (altro…)

Ieri IERS (International Earth Rotation and Reference Systems Service) ha annunciato che alla fine di quest’anno verrà applicato un secondo intercalare positivo. (altro…)

Si chiama DROWNAttack, ovvero Decrypting RSA with Obsolete and Weakened eNcryption, è un attacco che sfrutta una debolezza nella versione 2 del protocollo SSL. Questa debolezza non è frutto di un errore, ma di una scelta progettuale dovuta alle restrizioni esistenti negli anni ’90 sulla esportazione di tecnologie crittografiche dagli USA verso l’estero. La storia di come queste restrizioni siano state concepite e di quale danno abbiano provocato dovrebbe essere già noto a tutti, segnalo comunque al lettore interessato la esaustiva pagina su Wikipedia.

Il funzionamento di DROWN è spiegato in questo documento tecnico completo, tuttavia riassumeremo qui di seguito il suo modus operandi a grandi linee. (altro…)

Avete la possibilità di controllare il contenuto del salvaschermo di potenzialmente oltre 100 milioni di computer, che cosa scegliete di visualizzare?

No, non immagini porno; vi ho sentiti, dannati cabarettisti. (altro…)

Una delle norme più virtuali dei SysAdmin *NIX e’ l’uso di sudo al posto di su - e della shell interattiva di root. Tutti dicono di farlo e pochi lo fanno per una mera ragione di praticità (e poi non è simpatico digitare continuamente la propria password sotto gli occhi della gente).

Chi amministra *NIX lo fa spesso con un’interfaccia a riga di comando, quindi l’utilizzo della shell con privilegi di root è veramente quasi sempre dedicata ad attività amministrative.

Gli amministratori di Windows fanno anche di peggio. (altro…)

Capita che qualcuno chieda di dare un’occhiata ad un Linux sconosciuto o di dover analizzare velocemente da remoto i problemi di un server Linux.

Questa breve guida basata sull’ottimo articolo di Brendan D. Gregg elenca i comandi utili per iniziare a farsi un’idea dei possibili problemi.

Questi comandi sono il punto di partenza di un’analisi approfondita e servono per capire dove spendere energia per ulteriori analisi. (altro…)