Una delle funzioni meno sicure di qualsiasi sito internet è quella di recupero password, e già questo dovrebbe fare sì che una simile funzione non esista; inoltre essa nasconde altre inside non ovvie…

(altro…)Autore: Kurgan

-

La vulnerabilità delle persone

Oggi vi racconterò quanto è facile impossessarsi del numero di telefono di un cliente del mio gestore telefonico.

Ho cambiato telefono (a causa della morte improvvisa del precedente) e mi sono trovato a dover cambiare SIM dalla micro-sim alla nano-sim.

Mi reco quindi in un negozio del mio gestore…

-

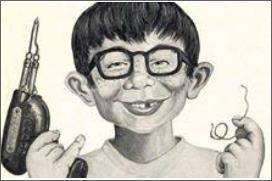

Non siamo “smanettoni”

Quante volte vi siete sentiti chiamare “smanettone”?

Tu che sei uno smanettone, mi metti a posto la TV?

Tu che sei uno smanettone mi metti a posto lo smartphone?

Ma voi smanettoni avete anche interessi normali?

Non c’è qualche tuo amico smanettone che mi può fare il sito web?

-

Le email ai tempi del ransomware

Credo che oramai più o meno tutti gli utenti un minimo esperti abbiano capito cosa è un ransomware e anche che non si clicca mai su link o files allegati a email che contengono informazioni inesatte (numeri di partita iva errati, codici cliente errati, ecc) o incomplete (nessuna indicazione del nome dell’azienda o della persona a cui è destinata la mail, per esempio, ma un semplice “Spett.le utente@dominio.tld, ecco la sua fattura in allegato”).

-

Installare Linux su un Dell M4800

Il Dell M4800 è un portatile “carrozzato”, adatto ad un uso gravoso. Viene venduto, volendo, con Ubuntu preinstallato. Questo mi faceva sperare che non ci fossero problemi con Linux, ma ho dovuto ricredermi.

Ho installato Linux Mint 17.1 con Cinnamon. (Ottimo desktop manager, secondo me, molto più usabile di Gnome 3 e di Unity)

Ma vediamo cosa non va e come risolverlo:

-

Finte email per le fatture del telepass

Ricevo oggi una finta email di avviso di emissione di una fattura del Telepass. La mail è del tutto identica a quella vera, l’unica differenza è che in allegato vi è un malware (Zbot), mentre in quella vera non vi è alcun allegato, in quanto le fatture devono essere scaricate dal sito www.telepass.it.

Il malware ad oggi viene riconosciuto da 16 antivirus su 56 (dice Virustotal), fra i quali Kaspersky e NOD32.

Non viene riconosciuto da Microsoft, ne’ da nessuno dei vari antivirus gratuiti.

-

Synolocker

Il famoso ransomware Cry

ptoLocker e` stato, a quanto pare, adattato per poter girare direttamente dentro ai NAS Synology. Al momento non so in quale modo viene portato l’attacco, ovvero in che modo il malware si installi nel NAS, ma mi sembra ovvio che sia opportuno prendere in considerazione le classiche misure di sicurezza, soprattutto fino a che non sara` fatta piu` luce sul problema.

ptoLocker e` stato, a quanto pare, adattato per poter girare direttamente dentro ai NAS Synology. Al momento non so in quale modo viene portato l’attacco, ovvero in che modo il malware si installi nel NAS, ma mi sembra ovvio che sia opportuno prendere in considerazione le classiche misure di sicurezza, soprattutto fino a che non sara` fatta piu` luce sul problema.- Se possibile, staccare totalmente il NAS da internet

- Se non e` possibile, esporre solo le porte veramente necessarie. Ad esempio esporre la porta del file manager ma non quella dell’amministrazione

- Esporre se possibile il NAS usando porte non standard (riduce il rischio di essere oggetto di un attacco casuale)

- Assicurarsi che il NAS non sfrutti UPNP per aprire delle porte sul router all’insaputa dell’utente

- Impostare password complesse e lunghe

- Aggiornare il firmware del NAS

- Tenere un backup offline dei files.

Visto che ancora non si sa come il malware penetri nel NAS, puo` essere che la via di infezione sia a mezzo di un altro malware che gira su un PC Windows nella LAN del NAS, in questo caso le precauzioni relative all’accesso via internet sarebbero inutili, ma e` comunque meglio prenderle in considerazione tutte. E` altrettanto logico che un PC infetto sul quale sia stata salvata (o anche solo digitata) la password di amministrazione e` un vettore di attacco contro il quale non c’e` soluzione, se non spegnere il NAS. 🙂

Aggiornamento: Cercando notizie in giro ho scoperto che da parecchio tempo (diversi mesi, pare) e` in giro un malware che infetta i NAS Synology e che mina bitcoin, senza fare altri danni. A parte che trovo assurdo minare bitcoin con le CPU ridicole che si trovano nei NAS, questo nuovo malware potrebbe evidentemente avere ereditato le capacita` di attacco dal vecchio bitcoin miner.

-

Il vero sistemista

Qualche giorno addietro in un gruppo di Facebook dedicato ai sistemisti Unix sono state pubblicate alcune definizioni di “sistemista”.

Sono cosi` belle che ho voluto raccoglierle qui.

-

L’insostenibile difficoltà di mandare una mail (2)

Ho preso da poco un cliente che fra i mille problemi che ha mi dice che spesso non riesce a inviare email.

Mi sono fatto mandare i dettagli dell’errore, e ho scoperto che il server email del suo fornitore (un emerito sconosciuto che gli fornisce la mail e l’hosting web) gli rifiuta le mail senza alcuna indicazione utile nel messaggio di errore (550) del protocollo SMTP.

Avevo il dubbio che per qualche motivo il client non si autenticasse, cosi` ho tirato fuori uno sniffer e ho verificato. Il client si autenticava correttamente, ma quando tentava di mandare la mail veniva rifiutato.

La cosa che mi lasciava perplesso era che aveva smesso di funzionare all’improvviso e apparentemente senza motivo. Il fatto che poi non vi fosse alcuna indicazione del perche` la mail venisse rifiutata aiutava ancora meno.

Per curiosita` provo (a mano, in telnet) dal mio ufficio e vedo che la mail viene accettata senza problemi.

Mi viene un dubbio atroce.

Controllo le blacklist piu` note, e scopro che l’ ip della ADSL del cliente e` in effetti in blacklist. Siccome il cliente ha ip dinamico, tento di cambiarlo disconnettendo e riconnettendo il router. Riuscito ad ottenere un ip diverso, riesco a mandare mail senza problemi.

Ora tutto e` chiaro. Il provider commette un errore madornale: controlla se l’ ip del mittente e` in blacklist anche se questo si e` autenticato. E` logico che se tutti i mail server si comportassero cosi`, nessun utente potrebbe inviare email dalla propria ADSL con ip dinamico, o da ip condivisi come quelli dietro un NAT (vedi Fastweb, H3G, ecc.).

Resomi conto di quale fosse il problema, ho provato a chiamare il provider in questione per spiegargli il problema del cliente, dapprima in modo soft e facendo finta di essere un utente normale, e poi spiegando chiaramente e in modo tecnico quale fosse il problema e quale fosse la soluzione.

La risposta del provider e` stata che “va bene cosi`” e che loro non vogliono che i clienti possano mandare spam.

Il provider ha perso un cliente. Speriamo che presto li perda tutti.

-

L’insostenibile difficoltà di mandare una mail

Se pensate che impostare un client di email per inviare tramite SMTP autenticato sia facile e lineare, non avete mai cercato di fare parlare assieme Apple Mail e Plesk.

Se pensate che impostare un client di email per inviare tramite SMTP autenticato sia facile e lineare, non avete mai cercato di fare parlare assieme Apple Mail e Plesk.Apple Mail e` il client di email installato di default sui Mac. Plesk e` un sistema (composto di varie parti, alcune delle quali open source) che serve a fornire servizio di hosting (web, email, dns, ecc) in maniera semplice e soprattutto in modo da renderlo facilmente gestibile dal cliente.

-

Il riciclaggio infinito

Qualche giorno addietro vi avevo parlato della Cascata dei catorci, oggi voglio stupirvi con un esempio ancora piu` demente di cattiva gestione aziendale, ovvero il “riciclaggio infinito” (dei catorci, ovviamente).

Qualche giorno addietro vi avevo parlato della Cascata dei catorci, oggi voglio stupirvi con un esempio ancora piu` demente di cattiva gestione aziendale, ovvero il “riciclaggio infinito” (dei catorci, ovviamente).Quando un PC e` troppo vecchio oppure e` guasto viene necessariamente dismesso. Se l’azienda (mal gestita) ha ancora i soldi per comperare un PC nuovo al titolare si mette in moto la cascata dei catorci. Ma se l’azienda e` veramente in ristrettezze economiche, o se il capo ha cambiato PC giusto la settimana scorsa e non ha senso che ne comperi uno nuovo anche oggi, che succede?

In una azienda gestita decentemente si comprerebbe un nuovo PC adeguato al lavoro richiesto, ne` sovradimensionato ne` sottodimensionato, e si butterebbe in discarica il vecchio PC rotto.

In una azienda disfunzionale invece il capo entra in sala macchine, la quale incidentalmente e` anche adibita a discarica dei vecchi PC guasti o non piu` adeguati (l’ho detto che e` una azienda disfunzionale, vero?), e vedendo che ci sono cataste di vecchi PC ammucchiati contro il muro, chiede al sistemista una cosa che a lui sembra assolutamente naturale:

-

La cascata dei catorci

Oggi voglio parlarvi di una pratica aberrante, che io definisco “la cascata dei catorci”.

Oggi voglio parlarvi di una pratica aberrante, che io definisco “la cascata dei catorci”.Quando un computer di qualche impiegato si rompe o e` troppo lento per le sue necessita`, anziche` comperare un computer nuovo all’impiegato in oggetto l’azienda comprera` un computer nuovo per il titolare, quindi dara` l’ ex-pc del titolare alla persona subito sotto di lui, l’ ex-pc di questa persona alla persona subito sotto di lui, e cosi` via, fino ad arrivare a sostituire il pc troppo lento in oggetto.

In pratica il PC nuovo viene inserito al vertice dell’organigramma, e tutti i vecchi PC piu` in basso cadono, a cascata, verso il gradino piu` basso dell’organigramma stesso. (altro…)