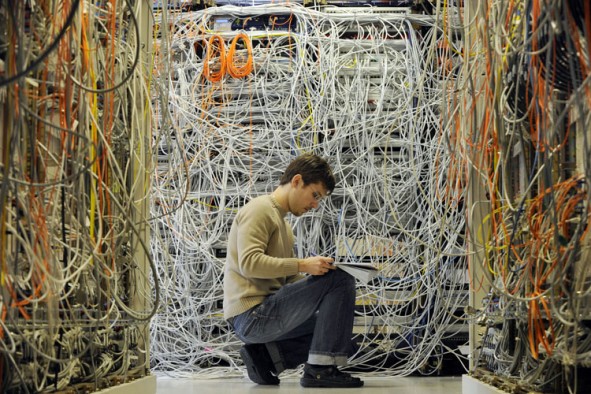

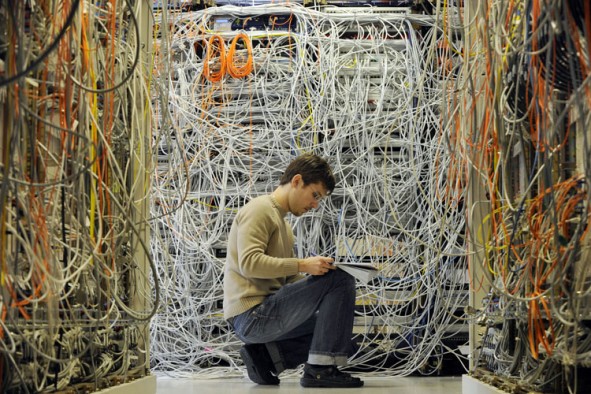

La vostra rete è sicura? Il vostro computer funziona? La vostra stampante non si inceppa? Perché? Perché avete uno o più sysadmin fantastico/i che fanno funzionare il vostro business. Quindi ditelo a voce alta, ditelo con orgoglio:

Happy SysAdmin Day!

Che cos’è esattamente il System Administrator Appreciation Day? Beh probabilmente è solo la festività più importante dell’anno. E’ il giorno perfetto per omaggiare gli uomini, e sopratutto donne, eroici che, sotto il sole o sotto la pioggia, prevengono disastri, mantengono la struttura IT sicura e fanno in modo che tutto non vada a puttane. (altro…)

Norse ha un servizio di visualizzazione in tempo reale degli attacchi informatici in corso.

Norse ha un servizio di visualizzazione in tempo reale degli attacchi informatici in corso.