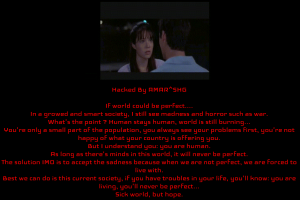

Verso le otto e mezza di questa mattina il sito della Gazzetta mostrava una pagina nera con una GIF animata e del testo in inglese e il sito del Corriere restituiva un errore 403.

Verso le otto e mezza di questa mattina il sito della Gazzetta mostrava una pagina nera con una GIF animata e del testo in inglese e il sito del Corriere restituiva un errore 403.

Una rapida analisi rivelava che i due domini (ma non quelli di altre testate del gruppo) avevano subito un DNS hijacking.

L’attacco che ha portato al defacement e all’interruzione del servizio non è avvenuto ai danni dei server che ospitano il sito web, ma ai danni della gestione dei nomi a dominio corriere.it e gazzetta.it

La frase sopra è volutamente generica e vaga, in quanto non ci sono ancora dati certi in merito all’azione criminale.

Per ora i fatti sono questi, aggiornati anche dopo la pubblicazione iniziale dell’articolo.

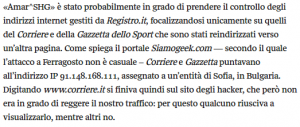

Verso le 08:00 di questa mattina (con il reload della zona .IT) i record di corriere.it, www.corriere.it, gazzetta.it, www.gazzetta.it e i relativi record MX hanno iniziato a puntare all’indirizzo IP 91.148.168.111 assegnato ad un’entità di Sofia (Bulgaria). Questo significa che tutti gli accessi web e la posta elettronica del Corriere e della Gazzetta finivano in Bulgaria.

Alle 11:05 l’account Twitter del Corriere confermava l’attacco.

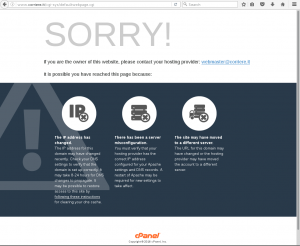

Appena dopo le 12:00 con il reload della zona .IT di mezzogiorno l’IP di riferimento dei due siti diventava un IP di RCS Mediagroup e il record MX tornava a puntare ai server di Office 365. Il servizio non è comunque stato ripristinato perché per entrambi i siti viene caricata una pagina di errore di cPanel. Dopo una mezz’oretta appariva una pagina di errore del sito del Corriere, idem per la Gazzetta. Non c’erano contenuti, ma la pubblicità di un caffè e di Sky c’era.

Appena dopo le 12:00 con il reload della zona .IT di mezzogiorno l’IP di riferimento dei due siti diventava un IP di RCS Mediagroup e il record MX tornava a puntare ai server di Office 365. Il servizio non è comunque stato ripristinato perché per entrambi i siti viene caricata una pagina di errore di cPanel. Dopo una mezz’oretta appariva una pagina di errore del sito del Corriere, idem per la Gazzetta. Non c’erano contenuti, ma la pubblicità di un caffè e di Sky c’era.

Tutti i siti di RCS Media Group sono gestiti dal registrar Tuonome Registrar S.r.l.

Alle 13:05 il sito del Corriere è tornato operativo per pochi minuti e poi è riapparsa la pagina di errore 404 (documento non trovato), ma con la grafica del Corriere.

Alle 13:30 i due siti sembrano tornati a funzionare, il Corriere indica che è stato aggiornato alle 13:08. Alcuni link interni continuano a non funzionare.

Quelli sopra i fatti, di seguito alcune valutazioni.

Non credo proprio che la scelta di ferragosto per l’attacco sia stata casuale: tutta la mia sincera simpatia ai reperibili di RCS e dei fornitori collegati ai servizi web.

Nelle quattro ore di rapimento del DNS le mail dirette ai due nomi a dominio possono essere finite nelle mani sbagliate. Scrivo “possono” perché c’è in ballo la cosiddetta propagazione del DNS e non è detto che la mail sia stata salvata.

Che il NIC ricarichi le zone a orari prefissati e non abbia un DNS costantemente aggiornato è una cosa che nel 2016 è semplicemente vergognosa. Questo retaggio del secolo scorso ha solo prolungato il tempo in cui è stato attivo il DNS hijacking.

Molte organizzazioni trascurano il fatto che la loro presenza su Internet è legata al nome a dominio, il quale, a sua volta, potrebbe essere legato ad una banale coppia di login e password. Sarebbe il caso di abilitare l’autenticazione a fattori multipli e se il vostro fornitore non la supporta, cambiate fornitore.

Le grosse organizzazioni spesso demandano a fornitori esterni la gestione della presenza Internet, inclusi i nomi a dominio. In questo caso è opportuno valutare il livello di sicurezza garantito da questi fornitori.

Aggiunta dopo la pubblicazione iniziale: il Corriere cita Siamo Geek in merito alla questione:

Lascia un commento