Gli strumenti automatici di analisi sono molto (ab)usati nella sicurezza informatica perché permettono di ottenere in poco tempo report belli da vedere, molto dettagliati, pieni di di informazioni.

E clamorosamente sbagliati.

Continua a leggereGli strumenti automatici di analisi sono molto (ab)usati nella sicurezza informatica perché permettono di ottenere in poco tempo report belli da vedere, molto dettagliati, pieni di di informazioni.

E clamorosamente sbagliati.

Continua a leggereIn questo blog si è parlato in abbondanza di HTTPS e a piena ragione: la sicurezza dei nostri dati è una cosa importante che non va presa alla leggera.

Non ci stancheremo di ripetere che la privacy è un diritto di tutti e, di conseguenza, è un dovere della comunità IT fare tutto il possibile per renderla tecnicamente fattibile.

Il protocollo HTTPS è un passo in questa direzione: Google non è stata la prima a impegnarsi in questo senso, ma il suo peso specifico nel panorama tecnologico fa sì che ogni suo movimento sia il più rilevante, nonché quello che riceve la più ampia risonanza.

Questo post sul loro blog di sicurezza ha fatto notizia ed è una delle dichiarazioni giustamente più citate.

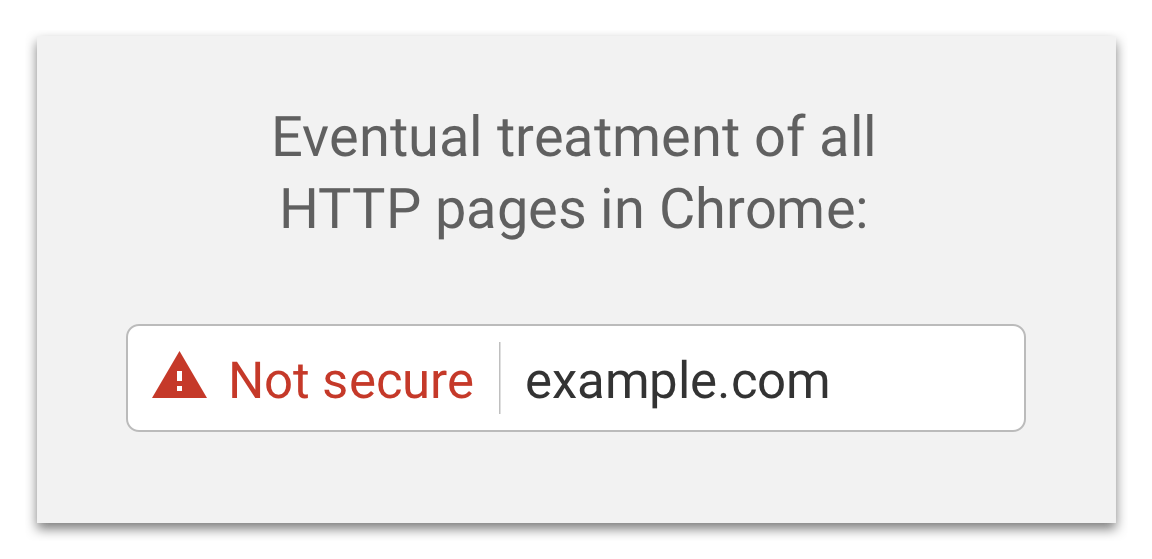

In particolare, mi piace focalizzare l’attenzione sulla immagine che mi sembra la più rappresentativa: un giorno tutte le pagine HTTP saranno trattate come Not secure. Ovvero, non sarà più HTTPS a essere una sicurezza in più, ma HTTP a esserne una in meno! (altro…)

In particolare, mi piace focalizzare l’attenzione sulla immagine che mi sembra la più rappresentativa: un giorno tutte le pagine HTTP saranno trattate come Not secure. Ovvero, non sarà più HTTPS a essere una sicurezza in più, ma HTTP a esserne una in meno! (altro…)

La privacy è una cosa importante ed è un diritto inalienabile: HTTPS aiuta a mantenerla nella nostra vita online, un luogo in cui passiamo sempre più tempo e svolgiamo sempre più attività.

Let’s Encrypt è una Certification Authority gratuita, automatica e aperta. Non è di proprietà di nessuna azienda, ma opera nell’ambito della Linux Foundation ed è una organizzazione 501(c)

Il suo scopo è appunto fornire certificati digitali semplici da usare per arrivare a un 100% encrypted web. (altro…)

![]() Su questo blog si è discusso a profusione di password, del loro utilizzo e della sicurezza. In questo post, vi presento un progetto opensource che ho recentemente lanciato con lo scopo di aiutare gli utenti finali nella scelta della password.

Su questo blog si è discusso a profusione di password, del loro utilizzo e della sicurezza. In questo post, vi presento un progetto opensource che ho recentemente lanciato con lo scopo di aiutare gli utenti finali nella scelta della password.

Prima di partire con le premesse, premetto 🙂 che non sono un esperto di sicurezza, ma mi interesso al campo così come ogni buon professionista nel campo IT dovrebbe fare e sto usando questo progetto non solo per offrire un servizio all’utente, ma anche per imparare qualcosa, possibilmente per trasmettere le lessons learned e per approfondire il dibattito sulla sicurezza, a tutti i livelli.

La necessità di password lunghe e complesse, come sapete già bene, è parecchio antica in termini informatici: fino a qualche anno fa andavano di moda password formate da sequenze casuale di lettere maiuscole e minuscole, numeri e qualche volta segni di interpunzione o similari. Queste password erano difficili da memorizzare tanto che alcuni le appuntavano: nella migliore delle ipotesi sulla agendina personale o nel portafoglio, nella peggiore in un post-it incollato sotto la tastiera. La loro presunta robustezza, tuttavia, ci convinceva che il gioco valesse la candela. (altro…)

Flash è il Lato Oscuro: rapido, facile, seducente e mortale.

Flash è il Lato Oscuro: rapido, facile, seducente e mortale.

Ce lo portiamo dietro dal millennio scorso, da quando i “grafici” volevano dettare le leggi del web e insegnare a Sir Tim Berners-Lee e a milioni di tecnici come doveva essere fatto il “vero” web (mica quella roba in HTML che non si può impaginare…)

Adesso, grazie a questi geni incompresi della tecnologia (quelli ancora in attività sono saltati sul carro di HTML5+CSS), ci portiamo dietro una costante falla di sicurezza. (altro…)

Mikko Hypponen ha fatto un intervento al recente TEDx di Bruxelles in cui ha cercato di stimolare delle reazioni da parte di tutti noi utenti.

Tutti noi utenti e tutti noi articoli venduti dai servizi online come se fossimo merce.

Il titolo di questo articolo fa riferimento ad una storia raccontata da Mikko nel suo intervento in cui un cameriere, andando contro gli ordini del suo capo, ha avvertito di un incendio in atto i clienti di un locale di lusso californiano.

Paolo Attivissimo ha chiesto il permesso di pubblicare sul suo sito la traduzione in italiano del discorso di Mikko, l’ha ottenuto e ora la traduzione è disponibile. Chi mastica un pochino l’inglese può ascoltare direttamente l’originale perché Mikko parla lentamente e usa un inglese facile da comprendere.

Prendetevi venti minuti e ascoltate quel discorso.

Aggiornamento 28/14/2014: aggiunto il link al testo tradotto.

Reimpostare una password, in molti casi, si rivela fin troppo semplice e un attacker che dovesse riuscire ad accedere all’indirizzo email di un utente, potrebbe potenzialmente compromettere molti, se non tutti, i suoi account. L’autenticazione a due fattori permetti di combinare una seconda informazione con la password in modo da rendere tentativi di attacco più difficili.

Tipicamente, una autenticazione a due fattori potrebbe essere realizzata combinando una password con un codice usa e getta inviato via SMS oppure generato da una app installata sullo smartphone.

Qualche organizzazione, tipicamente banche, usano già da qualche anno quelli che si definiscono disconnected tokens ovvero piccoli dispositivi elettronici che forniscono codici usa e getta su un display, normalmente usando una modalità time-based basata su un oscillatore al quarzo integrato (la pagina Multi-factor authentication sulla Wikipedia è molto esaustiva e interessante da leggere a questo proposito).

Una notizia più recente è invece la possibilità di utilizzare l’autenticazione a due fattori di Google con un token fisico non proprietario e con Chrome. (altro…)

Lascio all’articolo precedente lo sviluppo del lato tecnico della storia del furto di immagini, qui vorrei fare qualche commento.

In molti abbiamo perso dei dati o abbiamo scoperto che per un errore (nostro o informatico) alcuni dati sono finiti in un contesto pubblico quando sarebbero dovuti rimanere privati. Ma quando si tratta di parti intime di persone famose o dei loro partner l’evento diventa una notizia. (altro…)

Alcuni prodotti Microsoft sono sensibili ad un attacco portato attraverso file grafici TIFF.

Alcuni prodotti Microsoft sono sensibili ad un attacco portato attraverso file grafici TIFF.

Questo formato è sconosciuto ai più, ma ha una certa diffusione nel campo della grafica e assimilati: la regola generale è che se non l’avete mai sentito nominare è perché non avete mai avuto bisogno di utilizzarlo.

Tuttavia è possibile attaccare una vittima inducendola ad aprire un file di Office che contiene un’immagine TIFF creata ad arte. Se viene aperto un file di questo tipo con un programma vulnerabile l’attaccante può eseguire dei programmi arbitrari sul computer della vittima (remote code execution).

I programmi interessati sono:

Questa vulnerabilità viene già sfruttata attraverso mail con allegati creati ad arte che, se aperti, possono eseguire programmi sul computer della vittima.

Per ora non sono annunciate delle patch, Microsoft ha diramato un bollettino di sicurezza in cui viene spiegato come disabilitare il codec del formato TIFF. Chi non vuole smanettare troppo con la configurazione di Windows può delegare l’attività all’apposito Fix it. (via ISC)

Aggiornamento 7/11/2013 – Ovviamente la diffusione dei vari exploit di questo baco è maggiore di quella ritenuta all’inizio. Prestate particolare attenzione a delle mail con allegati Word (DOC o DOCX).

Aggiornamento 6/12/2013 – Microsoft ha annunciato che il problema verrà risolto nel patch tuesday di dicembre 2013.

La notizia non è freschissima, ma io me ne sono imbattuto solo ieri.

La notizia non è freschissima, ma io me ne sono imbattuto solo ieri.

Ammetto che, a un primo sguardo, potrebbe sembrare una bufala di proporzioni colossali che ogni professionista del IT sarebbe tentato di ignorare con una alzata di spalle, ma pare che sotto in effetti ci sia molto di più.

E no, non è un pesce di Halloween.

Tutto inizia tre anni fa, ma sale agli onori della ribalta con questo tweet

https://twitter.com/alexstamos/status/393027135377399808

Questo articolo su ArsTechnica racconta la storia di un misterioso malware che si è riprodotto per anni sui computer di Dragos Ruiu, un noto e rispettabile consulente di sicurezza informatica.

Il malware pare responsabile per la cancellazione di files dalle memorie, di massa, la modifica di firmware di alcuni microcontroller all’interno del PC e per la capacità di impedire il boot di alcuni sistemi operativi o l’avvio da un disco ottico. (altro…)

I professionisti dell’informatica consigliano sempre di installare un buon antivirus e di tenerlo aggiornato.

Altre persone, che appartengono alla stessa categoria dei 60 milioni di CT della nazionale e 60 milioni di Presidenti del Consiglio, dicono che non serve e snocciolano queste sapienti motivazioni:

Ieri BBC e New York Times hanno dato la notizia di un attacco di DDoS contro Spamhaus nell’ambito di una guerra di malviventi contro chi li blocca. Il grosso dall’attacco sarebbe stato un traffico generato contro Spamhaus di 300 Gb al secondo; immaginate ogni due secondi il contenuto di un migliaio di CD-ROM lanciato contro i server di Spamhaus.

Mentre il conto alla rovescia dell’esaurimento dell’IPv4 continua, è opportuno valutare i rischi correlati all’adozione di IPv6.

Il NIST ha pubblicato un utilissimo documento in cui vengono dettagliate le linee guida per l’adozione sicura dell’IPv6 nelle organizzazioni.

Il documento è molto corposo e la prende veramente alla lontana, ma è utile a tutti perché non dà nulla per scontato; chi conosce già i dettagli dei protocolli IP può saltare i primi capitoli.

Nella guida vengono spiegati i meccanismi di passaggio da v4 a v6 e i rischi correlati.